Mulai tahun ini implementasi Cyber Attack di sistem IATF 16949 harus dijalankan, hal ini karena kondisi perkembangan teknologi IT dan juga dampak yang bisa sangat mengganggu kelancaran produksi, pengiriman, kerahasiaan produk ataupun bentuk kerugian perusahaan yang lainnya

Cyber Attack adalah upaya untuk mendapatkan akses ilegal ke komputer atau sistem komputer yang bisa menyebabkan kerusakan atau kerugian. Cyber Attack sering kali merupakan eksploitasi yang disengaja atas kelemahan-kelemahan dalam keamanan sistem komputer atau jaringan untuk mendapatkan akses ke data, mengubah kode komputer, logika atau data. Tindakan ini mungkin memiliki konsekuensi mengganggu yang dapat membahayakan data dan prospek rahasia kejahatan dunia maya, seperti pencurian informasi dan identitas, gangguan operasional yang disebabkan oleh otomatisasi, enkripsi data penting perusahaan atau pengendalian jarak jauh ilegal terhadap sistem atau data.

Cyber Attack dan kejahatan dunia maya tidak selalu merupakan hasil dari serangkaian tindakan yang rumit dalam menebak kata sandi penggunaan program komputer canggih yang dijalankan oleh tim orang dari lokasi yang jauh, tetapi juga bisa merupakan tindakan karena pekerja tanpa sengaja atau sengaja bisa memberikan informasi sensitif atau pribadi melalui catatan email (biasanya phishing), dalih (meniru orang atau pemerintah tepercaya resmi), panggilan telepon mengumumkan keadaan darurat palsu mendapatkan informasi pribadi, pembacaan visual dari kata sandi yang diketik, menginfeksi situs web populer dengan malware, pesan teks dengan tautan ke situs menginstal malware, drive USB tertinggal di meja, tampak sah, yang dicolokkan ke PC, dan pencurian barang-barang bekas yang berisi informasi komputer rahasia, dll.

Selain itu, penjahat dunia maya, setelah mendapatkan akses ke sistem perusahaan, dapat mengenkripsi data penting perusahaan dan meminta tebusan untuk membuka enkripsi data. Juga, GDPR (Peraturan Perlindungan Data Umum) di Eropa atau persyaratan serupa di wilayah lain menentukan bahwa organisasi bertanggung jawab untuk memastikan bahwa data pribadi disimpan oleh organisasi dilindungi dan dijaga keamanannya setiap saat, memperkuat pentingnya bersiap-siap dalam kasus ini dari Cvber Attack. Detail tambahan mengenai teknik keamanan teknologi informasi tersedia melalui ISO/IEC 27001.

Tipsnya untuk Penanganan ini:

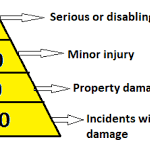

- Identifikai Risiko Potensial gangguan di proses produksi atau sampai bisa menimbulkan gagal kirim dari sisi IT dan termasuk memastikan kerahasiaan produk, terutama saat new model dilakukan. Semua aspek idetifikasi Risiko di IT perlu mempertimbangkan potensi kerentanan, dampak gangguan, dan aspek lain sesuai kondisi di perusahaan.

- Setelah diidentifikasi, pastikan ada kegiatan pelaksanaan pencegahannya dan rencana test/pengujiannya

- Lakukan simulasi gangguan Cyber Attack (bila memungkinkan), ingat harus ada kegiatan ini, bentuknya bisa dengan: melakukan Simulasi Cyber Attack, pemantauan rutin untuk potensi ancaman tertentu

- Untuk Penanganan IT oleh subcont, tetap mesti ada ketentuan antisipasi yang dinyatakan secara system kerja dan juga kontrak kerja

Salam